Koppel Azure tenant met identity-provider-domein

Combineer SSO met het provisionen van KeyHub gebruikers en rechten.

In het artikel Log in op Azure met KeyHub SSO wordt beschreven hoe de SSO koppeling tussen KeyHub en Azure geconfigureerd wordt.

Voor provisioning van gebruikers en rechten op Azure zonder SSO koppeling laat je het veld Identity-provider-domein leeg.

1. In Azure Active Directory

KeyHub heeft rechten nodig in Azure om gebruikers en rechten te mogen provisionen. Hiervoor maak je een app-registratie aan.

log in op https://portal.azure.com en navigeer naar Azure Active Directory (bijvoorbeeld via de zoekbalk)

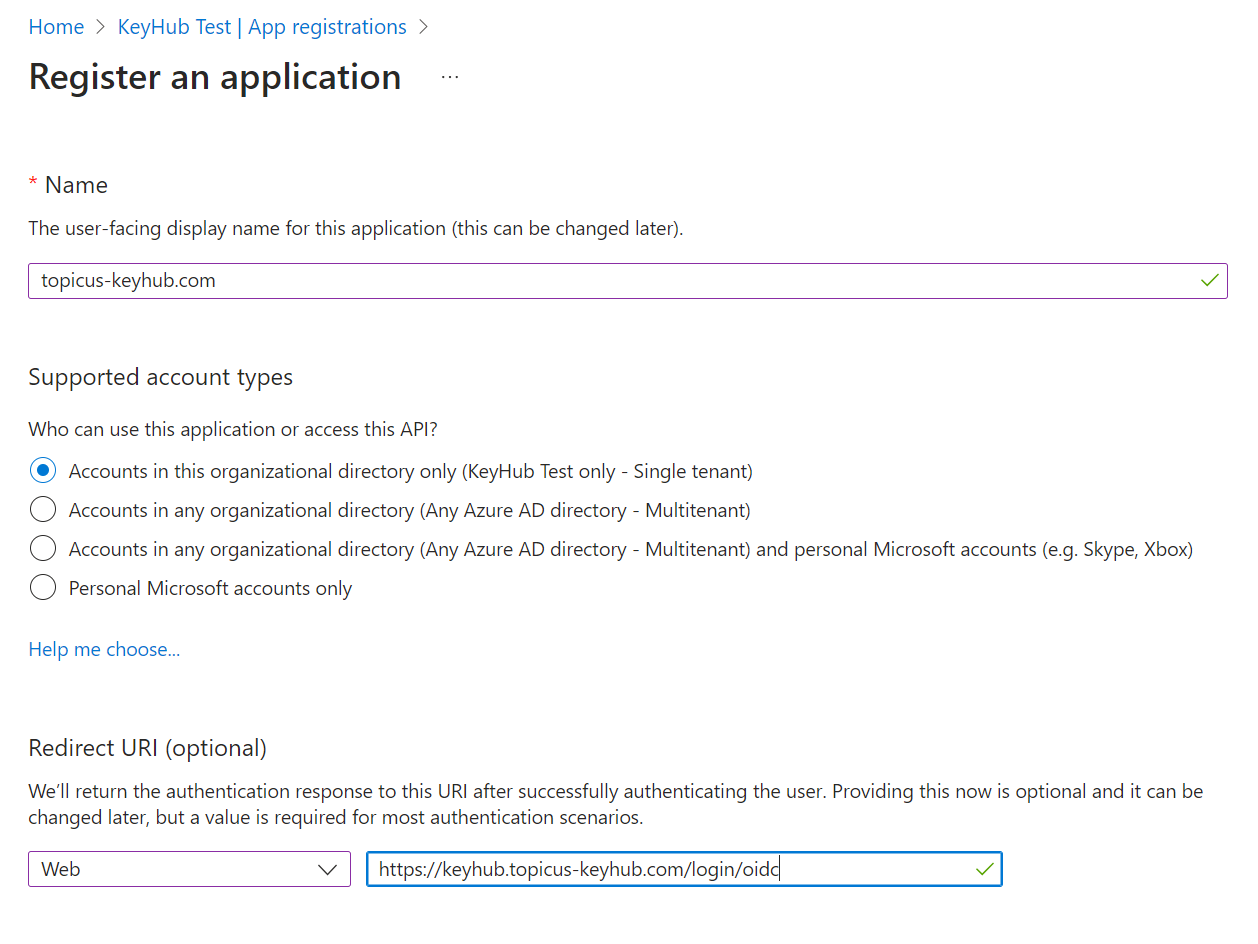

menu: External Identities --> menu: App-registraties --> knop: Nieuwe registratie

Naam

Vrij te kiezen

Ondersteunde accounttypen

Alleen accounts in deze organisatiemap (alleen <tenant-naam> - één tenant)

Omleidings-URI

Platform: Web

URL: https://<keyhub-url>/login/oidc

waarbij het <keyhub-url> je eigen host.domein.tld is.

na opslaan land je op de overzichtspagina. Noteer de Toepassings-id (client-id) Deze heb je samen met het aan te maken geheim nodig in de koppeling met KeyHub.

1.2 Aanmaken geheim

In het menu van de overzichtspagina van de app-registratie vinden we:

menu: Certificaten en geheimen --> knop: Nieuw clientgeheim

Beschrijving

vrij te kiezen

Verloopt op

Vrij te kiezen. Sla deze op in KeyHub samen met het eerder genoteerde client-id. Zet de gekozen einddatum in de kluis met notificatie.

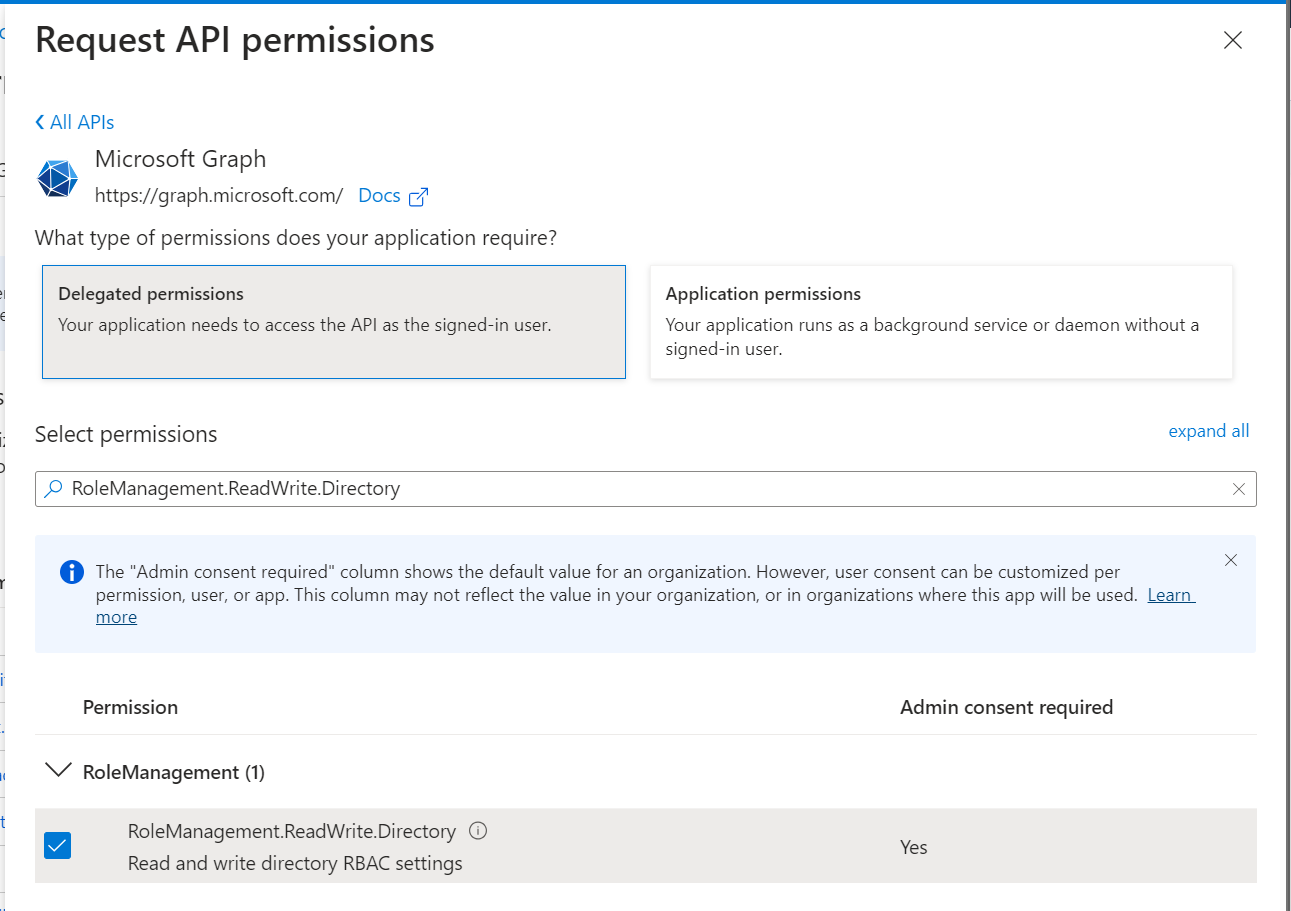

1.3 Toekennen rechten

In het menu van de overzichtspagina van de app-registratie vinden we:

menu: API-machtigingen --> knop: Een machtiging toevoegen --> knop: Microsoft Graph knop: Toepassingsmachtigingen --> kies: RoleManagement.ReadWrite.Directory --> knop: Machtiging toevoegen

Herhaal dit voor de volgende rechten:

User.ReadWrite.All

Directory.ReadWrite.All

User.ManageIdentities.All

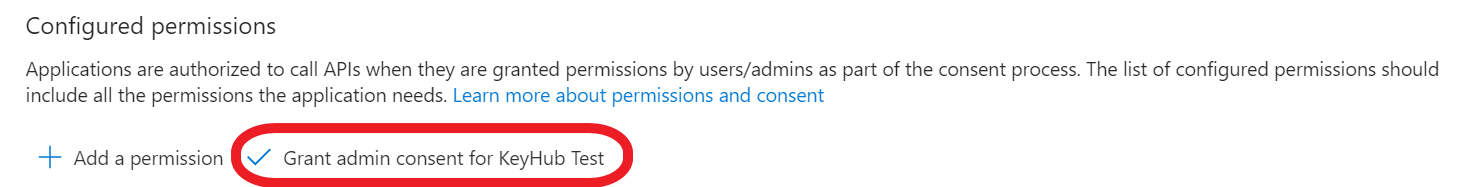

Na het toevoegen van deze vier rechten moeten deze bevestigd. met de knop: eheerderstoestemming verlenen voor <tenant-naam>

Ook dient de applicatie toegevoegd te worden aan de Global administrators rol.

Dit gaat vanuit het Azure Active Directory menu.

menu: Rollen en beheerder --> zoek en kies: Globale beheerder --> knop: Toewijzing toevoegen --> zoek en kies: naam van de aangemaakte applicatie --> knop; Toevoegen

2. In KeyHub

Nu we de juiste rechten hebben in de Azure tenant kunnen we deze koppelen in KeyHub.

menu: Beheer toegang --> knop: Toevoegen --> kies Gekoppled systeem - Azure tenant --> knop: volgende

Voor alle te kiezen parameters zie de handleiding. Voor de use case specifiek kiezen we de volgende waardes:

Client identifier en Client secret

De eerder in de kluis opgeslagen waardes

Azure tenant

In de overzichtspagina van de Azure Active Directory zijn is de Tenant-id te vinden. Hier mag ook het <tenant>.onmicrosoft.com domein gebruikt worden.

Identity-provider-domein

Het domein deel waarop KeyHub gehost wordt. Dus in ons voorbeeld alleeen topicus-keyhub.com

Gebruikersnaamprefix

In het geval van SSO moet dit moet leeg blijven*

*Er kan een prefix gebruikt worden met SSO, maar dit vereist extra configuratie van het custom attribuut van de SAML applicatie.

Onbekende accounts verwijderen

Niet aanvinken! Dit kan eventueel in een later stadium nadat er een gebruiker met verhoogde rechten provisioned kan worden.

NOTE: het testen kan tot een maximaal 10 minuten duren. Dit noemt Microsoft "eventually consistent" In de praktijk duurt het meestal niet langer dan een minuut. Het provisionen van accounts na inrichten van de koppeling duurt meestal niet langer dan een paar seconden.

3. Gebruikers en rechten koppelen aan de Azure tenant

Om KeyHub gebruikers en rechten te provisonen geeft je ze toegang door groepen te koppelen.